أحدث الأخبار

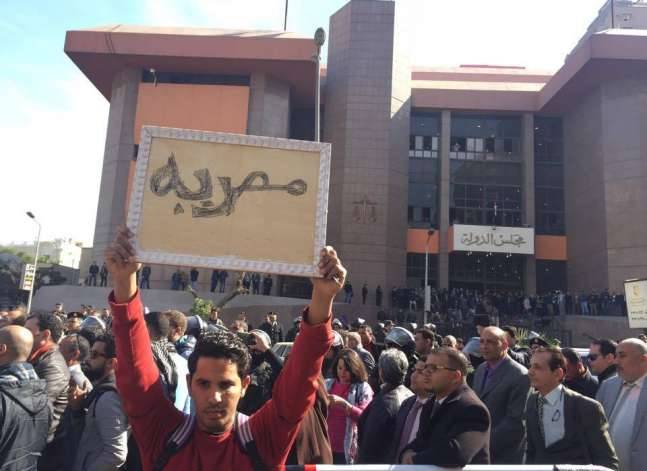

- أصوات مصرية.. الكلمة الأخيرة

- "خسارة" تجمع المعلقين على خبر إغلاق أصوات مصرية

- من دفتر أحوال مصر الاقتصادية في سنوات التحول

- (قصة في خبر) على أصوات مصرية

- الأرصاد: طقس مائل للدفء الخميس.. والعظمى بالقاهرة 21

- بالصور- أبرز رحلات أصوات مصرية

- الجيش: ضبط 398 مهاجرا غير شرعي وتدمير 6 أنفاق بسيناء

- أبرز النساء الملهمات اللاتي نشرت قصصهن "أصوات مصرية"

كيف يمكن تأمين الهواتف الذكية والأجهزة المحمولة من الهجمات الإلكترونية؟

لم يعد خافياً على احد انتقال الجريمة عبر الإنترنت إلى ما هو أبعد من مستوى الكومبيوترات التقليدية (PCs) لتصل الى شبكات الشركات وتتعداها إلى عالم الأجهزة المحمولة.

ومع الوضع في الاعتبار أن أكثر من 30% من سكان العالم سيقتنون هاتفاً ذكياً أو كمبيوتراً لوحياً بحلول عام 2017، ومع اعتراف قرابة 38% من مستخدمي الهاتف المحمول حول العالم بأنهم كانوا ضحايا لشكل من أشكال الهجوم عبر الإنترنت منذ 2013، فإنه يمكننا تصور حجم التهديدات المتزايدة بشكل هائل يوما بعد يوم لكل من يمتلك جهاز محمول ذكي.

وعلى الرغم من أن فكرة كون الهواتف الذكية تشكل عامل تهديد لأمن المعلومات لا تزال في مراحلها الأولية إلا أنه من المتوقع وبشدة ان يتعاظم الخطر منها في المستقبل القريب، الأمر الذي يستوجب معه وجود طلب كبير على الآليات الدفاعية والمنتجات المعالجة لدى الشركات المتخصصة وكذلك لدى الخبراء والمتخصصين في مجال أمن وتكنولوجيا المعلومات.

وفي السطور القادمة سنستعرض التهديدات الرئيسية التي تواجه مستخدمي الهواتف والاجهزة المحمولة و بعض استراتيجيات مكافحة الهجمات الالكترونية.

أولاً: التهديدات المعتمدة على أنظمة التشغيل للاجهزة الذكية المحمولة

بالنظر إلى حجم اختراق الهواتف والاجهزة الذكية المحمولة لأسواق الالكترونيات في كل أنحاء العالم ومع الوضع في الاعتبار وجود أكثر من جهاز مع المستخدم الواحد قد يعمل بعضها بأنظمة تشغيل حديثة للغاية وبعضها بأنظمة تشغيل قديمة فإن ذلك يخلق عدداً من نقاط الضعف خصوصاً مع أنظمة التشغيل القديمة والتي قد يتوقف الدعم الفني لها في أي وقت وبالتالي يتزايد الخطر منها بشكل مستمر بخلاف أن إصدارات التحديث لأنظمة التشغيل القديمة قد لا تتواءم مع طبيعة الهواتف التي تعمل وفق أنظمة التشغيل تلك خصوصاً الأجهزة الأقل في الإمكانيات.

وتعتبر المشكلة حادة بشكل خاص في سوق الأجهزة العاملة بنظام التشغيل اندرويد (Android ) والذي تم تقسيمه هو نفسه إلى عدة أنواع يقوم كل نوع منها بتشغيل قطاع معين من الأجهزة الذكية لأغراض تجارية بحتة. وقد تدفع الضغوط التجارية في كثير من الأحيان فكرة وجود مخاطر أمنية إلى خلفية المشهد، هذا إلى جانب افتقاد بعض منتجي الأجهزة للخبرات الكافية أو الموارد اللازمة لإطلاق تحديثات أمنية ضرورية بين الحين والآخر. وقد دفعت كل تلك الأمور خبراء أمن المعلومات إلى ضرورة مراعاة الإجراءات التالية:

1- نشر أحدث نظم تشغيل الهواتف المحمولة والمتوافقة مع كل جهاز.

2- ضبط الأجهزة لتلقي التحديثات بصورة تلقائية من الشركة المصنعة والمعتمدة لنظام التشغيل مع الجهاز.

3- جدولة منتظمة للتحديثات التي تتم بصورة يدوية في الظروف التي يضعف فيها أو يتغير الاتصال بالشبكة.

ثانياً: التهديدات المعتمدة على تطبيقات الأجهزة الذكية المحمولة

من الملاحظ أن البرمجيات الخبيثة التي تستهدف الأجهزة المحمولة تتطور بسرعة. و يواجه المستخدمون الذين يقومون بتحميل و تشغيل التطبيقات المصابة خطر التعرض للمراقبة والملاحقة سواء عن طريق الصوت أو الفيديو أو متابعة الموقع الجغرافي إلى جانب المعلومات الشخصية التي يمكن قراءتها من أجهزتهم أو حتى إجراء مكالمات من خلال هواتفهم أو إرسال رسائل نصية متعددة وغيرها من مختلف الحيل والتي تقع تبعاتها في النهاية على صاحب الجهاز.

وليس بالضرورة أن تكون هذه التطبيقات خبيثة في حد ذاتها، فقد يتعلق الأمر بمدى الصلاحيات التي يمنحها صاحب الجهاز لهذا التطبيق، الأمر الذي يمكن أن يجعل البيانات المسجلة على هذا الجهاز مكشوفة بسهولة ومتاحة على الإنترنت ولخوادم الإعلانات وغيرها ناهيك بالطبع عن مرتكبي جرائم المعلوماتية.

إلى جانب ما سبق توجد أيضاً التطبيقات المعادية والتي تستغل بشكل سيء مساحات التوزيع التي تتحرك فيها التطبيقات السليمة والآمنة لتتجاوز الضوابط التي وضعتها مخازن التطبيقات App Stores وتجد لنفسها مكاناً بينها. وبمجرد تثبيت Setting-up هذه التطبيقات على جهاز المستخدم ، يمكنها نشر نظام التشغيل الخاص بها في خلفية واجهات التطبيقات الأخرى وتغيير إعدادات الجهاز لتقوم بتسجيل المعلومات الموجودة عليه بل ومسح الشبكات التي يعمل عليها هذا الجهاز للحصول على معلومات و بيانات الاعتماد اللازمة للولوج اليها (كلمات المستخدمين والأرقام السرية).

نصائح أمنية بخصوص التطبيقات :

1- يجب على المستخدمين تحميل و تحديث البرامج الخاصة بهم من خلال مخازن التطبيقات المعتمدة فقط approved app stores.

2- يجب أن تنشر الشركات قائمة بيضاء للتطبيقات الآمنة التي يسمح لموظفيها بتحميلها

3- يجب إجراء فحص شامل ودقيق لكافة الأذونات المطلوبة من قبل جميع التطبيقات قبل تثبيتها على الاجهزة الذكية المحمولة. إذا كان التطبيق يطلب الكثير من الصلاحيات فيجب حينها البحث عن بديل.

ثالثاً: التهديدات المعتمدة على اتصال الاجهزة الذكية المحمولة بالانترنت

مع تفعيل خاصية "Always on - متصل دائماً بالإنترنت" والموجودة بالعديد من الأجهزة ، فهناك العديد من الاحتمالات لأن يصل مهاجمون إلى الجهاز. وإلى الآن لا تزال خدع التصيد Phishing وتزييف الشخصية من أكثر التهديدات انتشاراً، خاصة مع استخدام ملحقات attachments مزيفة أو وصلات لتحميل برمجيات ضارة أو للوصول إلى مواقع مشبوهة.

وقد تستغل البرمجيات ذات نقاط الضعف في متصفحات أجهزة المحمول وما يرتبط بها من أدوات مثل برامج تشغيل الفيديو، قارئ الوثائق، برامج استعراض الصور خاصة إذا كان المستخدم يتصفح صفحة ويب مشبوهة. وباستخدام أدوات متطورة يمكن للمهاجمين نصب الفخاخ عبر مواقع انترنت تحتوي على تطبيقات وبرمجيات خبيثة.

ولكي يستطيع المستخدم حماية نفسه من هذه الأمور فإنه يجب عليه:

1- المحافظة على متصفحات الويب وتطبيقات تصفح الانترنت محدثة بشكل دائم.

2- تعطيل الإضافات غير الأساسية ووسائل التحكم في الوسائط media controls في تطبيقات التصفح.

3- مراقبة تأمين البريد الإلكتروني وبروتوكولات الرسائل وخاصة فيما يتعلق بالمرفقات والروابط.

رابعاً: التهديدات المعتمدة على اتصال الاجهزة الذكية بالشبكة

يشكل كل من الهاتف الخليوي والشبكات اللاسلكية عامل خطر محتمل للمستخدم. فقد تستخدم الشبكات المحلية local networks أو الهاتف الخليوي عيوباً في أنظمة التشغيل الهواتف المحمولة أو برنامج ما خلسة لتثبيت التطبيقات الخبيثة على جهاز المستخدم. ويمكن لمجرمي المعلوماتية بسهولة اعتراض مسار نقل البيانات غير المشفرة بين الجهاز ونقطة وصول واي فاي غير مؤمنة unsecured WiFi access point أو ما يعرف بهجمات "الرجل في الوسط - man-in-the-middle".

على الرغم من أن التأمين والحماية من نقاط الضعف في الشبكة قد يكون أمراً خارجاً عن قدرة المستخدم ، فإنه يجب وبصورة مستمرة تأمين بروتوكول ونقاط الاتصال بشبكة الواي الفاي ولا سيما نقاط الاتصال العامة public hotspots.

والنصائح في هذا الاطار تتلخص في :

1- لا تتصل بشبكة واي فاي عامة إلا إذا كان الأمر شديد الضرورة.

2- لا تقم بأي معاملات نقدية حساسة سواء شخصية او متعلقة بالعمل عبر استخدام شبكة واي فاي عامة.

3- إذا كان من الضروري استخدام شبكة واي فاي عامة، قم بذلك ولكن من وراء شبكة حماية متكاملة أو شبكة خاصة افتراضية (VPN) (Virtual Private Network).

خامساً: التهديدات المعتمدة على اتصال المحمول بالسحابة (الحوسبة السحابية Cloud computing)

مع تخزين المعلومات على السحابة تلعب التطبيقات والبنية التحتية دوراً متزايداً، حيث أصبحت الحوسبة السحابية مستودعاً لبيانات شخصية وتجارية، وهو كم من المعلومات يحظى باهتمام بالغ من جانب مجرمي المعلوماتية. وفي هذا الإطار تشكل الأجهزة المحمولة هدفاً للوصول إلى هذه الكم من البيانات .

وتمثل عمليات سرقة بيانات الاعتماد وكلمات السر و المصادقة محور الهجمات للوصول إلى السحابة بما تحتويه من معلومات وبيانات، ولذلك ينصح المستخدمين بالتالي:

1- استخدام كلمات سر مشفرة و مستويات متعددة من المصادقة للوصول إلى الخدمات السحابية2- تقدير شخصي فيما يتعلق بالكشف عن الشخصية و/أو المعلومات التجارية الحساسة التي يمكن أن تصبح متاحة لأطراف ثالثة3- حماية الأجهزة المحمولة ضد السرقة المادية ، واستخدام التدابير الأمنية (كلمات سر قفل الشاشات، القياسات الحيوية كبصمة اليد ، إلخ...) لتقييد الوصول إلى المعلومات المخزنة على الجهاز

سادساً: التهديدات البشرية

لا تزال نسبة كبيرة من المستخدمين ترفض فكرة وجود برمجيات خبيثة للاجهزة المحمولة، ويواصل عدد كبير من العاملين في شركات الاستمرار في الاعتقاد بأن المخاطر الامنية المعلوماتية متعلقة فقط بالشركة بدلا من الاعتقاد بأنه أمر يجب أن يكون لهم فيه يد ومساهمة. ولا يزال هناك نقص في الوعي الأمني الالكتروني، ففقدان الأجهزة أو سرقتها ، واختراق أو سرقة وسائل الولوج الى مصادر المعلومات ، وفقدان المعلومات الحساسة أو حقوق الملكية الفكرية لاحد المنتجات ستكون هي نتيجة التراخي في تأمين وحماية مصادر الولوج للمعلومات.

مايجب فعله في هذا الشأن:

1- يجب دمج التوعية الشاملة بأهمية Mobile security أو تأمين الهاتف المحمول والأجهزة النقالة في برامج التدريب على أمن المعلوماتية في الشركات.

2- يجب أن يكون هناك فصل واضح بين البيانات الشخصية والتجارية على كل الأجهزة التي تقرها المؤسسة.

3- يجب ان تتوافر أفضل الممارسات في التعامل مع المعلومات وتأمينها (بما في ذلك تصفح الانترنت من خلال الواي فاي) في صورة مكتوبة وملحقة بالسياسات الأمنية. سابعاً: الإخطار المادية على الهاتف المحمول

إن صغر حجم أجهزة المحمول يجعل منها أهدافاً مثالية للصوص. وفور سرقة الجهاز يقوم أغلب اللصوص بفحص البيانات الهامة المخزنة عليه ومحاولة الوصول إلى المزيد من مصادر المعلومات بل والدخول على قواعد البيانات المسموح لهذه الهواتف الاتصال بها وسرقة بيانات شخصية أو بيانات متعلقة بعمل صاحب الجهاز المسروق او حتى من يعملون معه.

وبعيدا عن مدى أهمية الحفاظ على الجهاز من السرقة أو الفقدان فإن على المستخدم ما يلي:

1- تقييد الوصول للجهاز سواء باستخدام قفل أو بالقياسات الحيوية الشخصية (كبصمة اليد او الصوت) أو كلمات السر.

2- تشفير البيانات الحساسة المخزنة على الأجهزة.

3- استعمل تقنية “kill switch” أو أي تقنية مشابهة لتجعل الجهاز المسروق قطعة عديمة الفائدة في يد السارق او عند فقدان الجهاز.

نصائح عامة:

1- قم بتثبيت أحد البرمجيات الأمنية (مكافحة البرامج الضارة ، قفل للبرامج ، ماسح للاذون والسلوكيات على البرامج، إلخ.) على جميع الأجهزة التي تحتوي على معلومات حساسة على ان يتم تحديثه بشكل منتظم.

2- احتفظ بنسخة خارجية من كافة البيانات الضرورية والهامة مع تأمين عملية التخزين على السحابة بحيث يمكنك استعادة البيانات مرة اخرى في حالة وقوع حادث ما.

3- ينبغي أن يكون تشفير المعلومات على الشبكة متعدد المستويات مع استخدام VPN ( شبكة افتراضية خاصة) مؤمن وغيرها من عمليات حماية الواي فاي والأجهزة المتصلة به مع تأمين البريد الإلكتروني عبر عمل مصادقة متعددة المراحل.

4- تثبيت تطبيقات يمكن من خلالها تتبع مكان الجهاز المفقود او المسروق جغرافيا.

5- عمل "قفل" عن بعد Remote lock، مع إمكانية عمل مسح لكافة البيانات على الأجهزة المفقودة و/أو حذف معلومات منها.